Piensa en una campaña que genera euforia en la sala de reuniones: métricas que se disparan, clics que parecen llover, conversiones que prometen el paraíso. Solo que, al final del mes, el presupuesto se evaporó sin dejar rastro de clientes reales. Esta escena, más común de lo que se admite, revela el corazón de un conflicto subterráneo en el mundo de la publicidad en línea.

Programas sofisticados que imitan la navegación humana con precisión milimétrica están desangrando industrias enteras, mientras los sistemas diseñados para protegerlas luchan por mantener el paso. El mercado programático, ese vasto ecosistema donde anuncios se compran y venden en fracciones de segundo, se ha convertido en un tablero donde la misma tecnología que optimiza resultados alimenta ataques que los desvirtúan por completo.

La escala del problema asombra. En 2023, el costo global atribuido a interacciones falsas alcanzó 84 mil millones de dólares, una cifra que podría duplicarse para 2028 si las tendencias persisten. Redes operadas desde puntos remotos activan miles de dispositivos simultáneamente, cada uno con patrones de comportamiento que replican los de un usuario común: desplazamientos irregulares del cursor, pausas antes de seleccionar un enlace, tiempos de permanencia que coinciden con lecturas casuales. Estas operaciones no son improvisadas. Se apoyan en extensiones de navegador que cargan contenido oculto, aplicaciones móviles con scripts embebidos y servidores proxy que dispersan el origen de las sesiones, todo para evadir filtros básicos y capturar pagos por impresiones, clics y eventos simulados.

Un ejemplo concreto ilustra la audacia. Una red detectada recientemente se infiltró en más de 500 aplicaciones populares, activando navegadores invisibles que ejecutaban anuncios sin que el usuario lo supiera. El pico de actividad generó dos mil millones de impresiones diarias, con clics que variaban en velocidad y trayectoria para imitar diversidad humana. El resultado fue un flujo de ingresos ilícito estimado en millones, desviado de anunciantes que pagaban por exposición real. Testimonios de expertos en la industria, como el de un analista de datos en una agencia de Nueva York, pintan el cuadro con crudeza: las métricas que veíamos eran hermosas, pero al profundizar, encontramos ecos vacíos, patrones que repetían ciclos perfectos sin la variabilidad de una persona de verdad.

La cadena del engaño se profesionaliza

La operación detrás de estos engaños opera como una cadena de suministro paralela, con divisiones claras de labor. Proveedores de bajo costo crean inventarios ficticios, espacios publicitarios que existen solo en código y se venden en subastas automatizadas. Intermediarios revenden ese material como si fuera premium, mezclándolo con tráfico legítimo para diluir sospechas. En la cima, orquestadores coordinan el volumen con herramientas que ajustan la intensidad en tiempo real, escalando cuando detectan brechas en los controles y reduciendo cuando las alertas se activan.

La sofisticación radica en la adaptación. Estas redes ya no dependen de repeticiones obvias. Incorporan variabilidad en las huellas digitales, alternando resoluciones de pantalla, tipos de conexión y geolocalizaciones plausibles. La capa conductual eleva el engaño: movimientos que simulan fatiga o curiosidad, secuencias que siguen enlaces lógicos y pausas que reflejan procesamiento humano. Un informe de la Asociación Nacional de Anunciantes documenta cómo estas técnicas han evolucionado, con un aumento del 35 por ciento en el uso de simulación dinámica desde 2022. El impacto se siente en la cadena: presupuestos que se destinan a fuentes contaminadas, modelos de puja que aprenden de datos viciados y campañas que premian la apariencia sobre la sustancia.

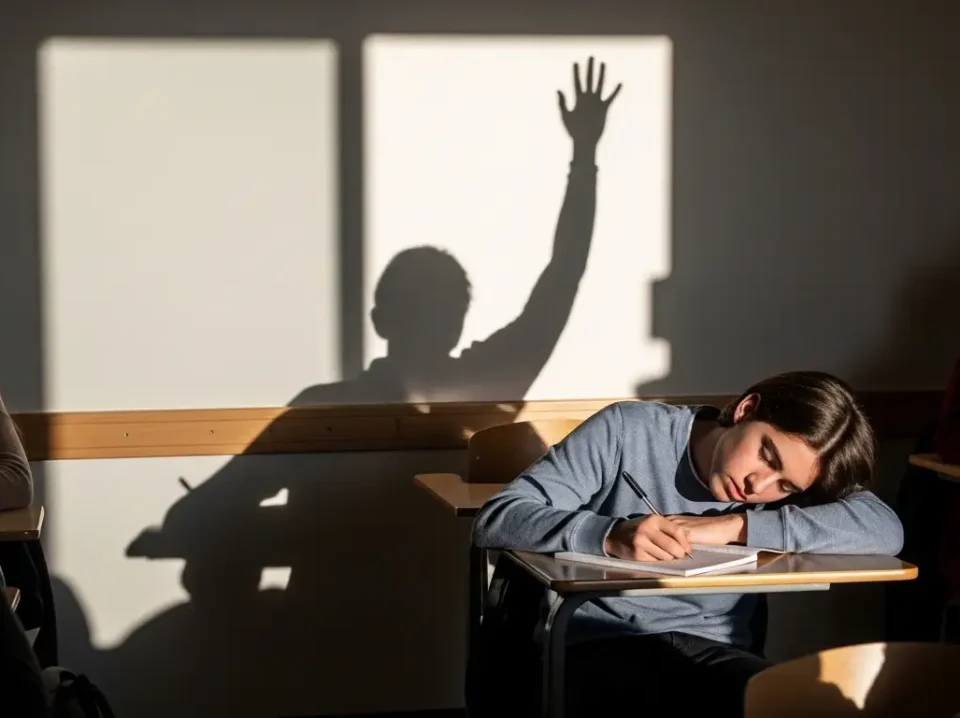

Desde la perspectiva de un gerente de marketing en Londres, el dilema es palpable. Pagamos por atención, pero recibimos sombras. Las herramientas que usamos para optimizar terminan alimentando el problema, porque el mismo código que crea anuncios efectivos puede reescribirse para fabricar clics convincentes. Esta dualidad fuerza a las empresas a invertir más en verificación, un gasto que, aunque necesario, erosiona márgenes ya presionados.

La respuesta defensiva ha dejado atrás los enfoques estáticos. Donde antes bastaba con bloquear direcciones IP sospechosas o user agents conocidos, ahora se analiza el comportamiento subyacente. Sistemas especializados mapean la aceleración de interacciones, la irregularidad de desplazamientos y la consistencia entre el dispositivo y el uso de recursos. Estas lecturas se combinan en perfiles que buscan incoherencias: un cursor que acelera sin variación, un patrón de clics demasiado uniforme o una sesión que carga contenido pesado sin impacto en el consumo de batería.

La innovación radica en la conexión de señales. Grafos que vinculan sesiones por similitudes técnicas revelan enjambres coordinados, grupos de interacciones que, por separado, parecen normales pero colectivamente delatan sincronías artificiales. Un estudio de Juniper Research destaca que estas técnicas relacionales redujeron pérdidas en un 40 por ciento en pruebas controladas. La actualización constante es esencial; modelos que se recalibran con datos frescos, degradando atributos obsoletos y elevando nuevos indicadores como la entropía de eventos o la latencia postclic. El bloqueo ocurre antes de la facturación, preservando no solo el dinero, sino la integridad de los datos que guían decisiones futuras.

Para un especialista en ciberseguridad de San Francisco, la evolución es evidente. Ya no se trata de cazar bots individuales; se trata de desarmar ecosistemas que aprenden de nuestras defensas. Incorporamos señales de red, patrones de movimiento y correlaciones temporales para construir una barrera que se adapta, porque el adversario lo hace más rápido que nunca.

El costo de la confianza

La distorsión no se limita al balance. Afecta la atribución, donde eventos falsos inflan canales ineficaces y subestiman los que funcionan. Empresas como Google y The Trade Desk han fortalecido sus plataformas con verificaciones integradas, exigiendo transparencia en la cadena de suministro. La adopción de estándares como ads.txt ha crecido un 25 por ciento en el último año, según la Interactive Advertising Bureau, permitiendo a anunciantes validar la autenticidad de los vendedores. Auditorías independientes se vuelven rutina, con contratos que penalizan la opacidad y premian la trazabilidad.

En la práctica, las compañías ajustan operaciones diarias. Frecuencias limitadas por usuario, exposición controlada por creatividad y validaciones cruzadas de identidad de dispositivo forman un perímetro más estrecho. Un ejecutivo de una agencia europea lo resume sin rodeos: congelamos presupuestos en plataformas que no demuestran calidad reproducible; preferimos menos volumen con señal limpia que métricas infladas que nos llevan por mal camino.

El cierre del ciclo llega en la medición posinteracción. Verificaciones que examinan si hubo navegación profunda, compras reales o engagement sostenido filtran lo superficial. El Media Rating Council reporta que estas capas preventivas y reactivas recuperaron 15 mil millones en 2023. La lección subyace en la dinámica misma: en un ecosistema donde la simulación evoluciona, la defensa debe ser fluida, basada en observación constante y aprendizaje compartido. Solo así el presupuesto se convierte en inversión precisa, y las campañas, en motores de crecimiento genuino en lugar de espejismos digitales.

Referencias

-

Unite.AI. «The cat-and-mouse game: how AI powers both ad fraud and its detection».

-

Asociación Nacional de Anunciantes (ANA). «Programmatic media supply chain transparency study, 2024».

-

Interactive Advertising Bureau (IAB). «Ads.txt adoption report and guidelines, 2025».

-

Juniper Research. «Digital advertising fraud: forecasts and impact analysis to 2028».

-

Media Rating Council (MRC). «Invalid traffic detection and filtration guidelines, version 3.0».

-

White Ops (ahora HUMAN Security). «2024 State of the Bot Landscape report».

-

Google Ads Help. «Invalid clicks and impressions policy updates».

-

The Trade Desk. «Supply path optimization and fraud mitigation whitepaper»