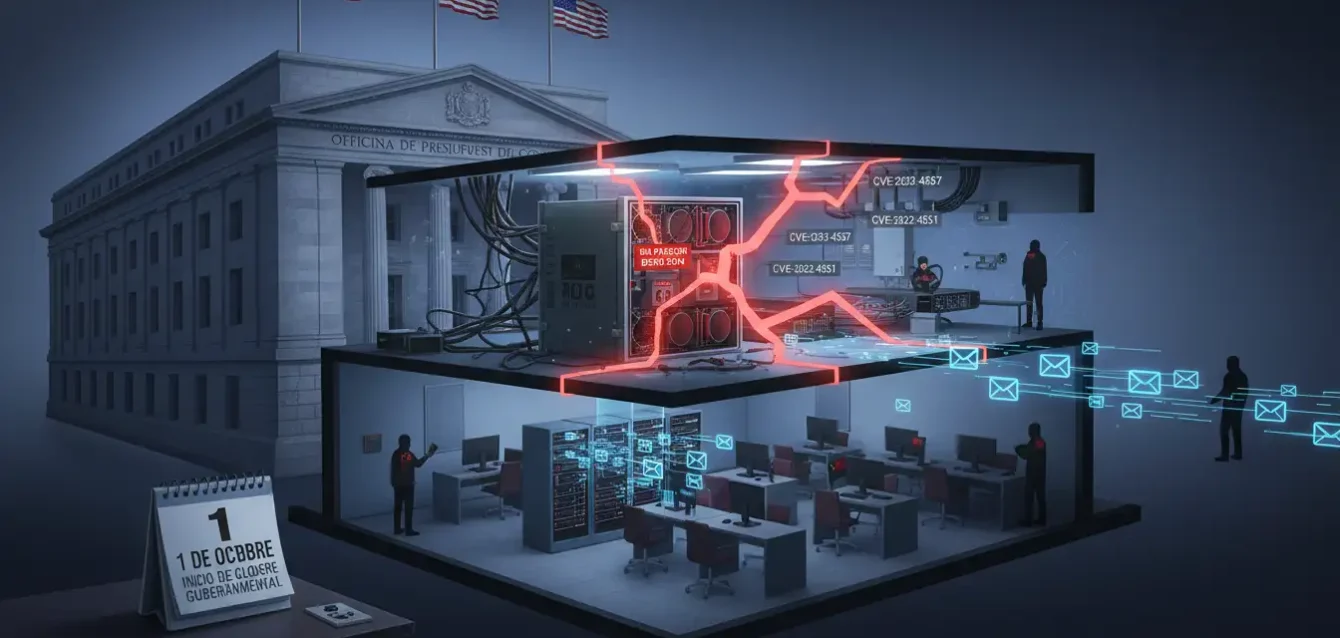

La Oficina de Presupuesto del Congreso de Estados Unidos, una agencia crítica que proporciona análisis económico no partidista a los legisladores federales, ha confirmado que fue víctima de un ciberataque significativo. El hackeo, que se cree fue ejecutado por actores extranjeros, ha comprometido correos electrónicos internos, registros de chat y comunicaciones sensibles entre las oficinas del Congreso y los investigadores de la CBO, planteando serias preocupaciones sobre la seguridad de la información legislativa y el potencial de ataques de phishing dirigidos contra funcionarios gubernamentales.

El incidente representa el último de una serie creciente de brechas de seguridad cibernética de alto perfil que afectan a agencias gubernamentales estadounidenses. Pero lo que hace que esta brecha sea particularmente alarmante es la combinación de vulnerabilidades técnicas evitables, el momento del ataque durante un cierre gubernamental, y las implicaciones potenciales para el proceso legislativo. La CBO no es simplemente una agencia administrativa sino un componente fundamental de cómo funciona el gobierno estadounidense, proporcionando las evaluaciones de costos que dan forma a los debates legislativos sobre todo, desde el gasto en infraestructura hasta los programas de atención médica.

La confirmación del hackeo llegó el viernes a través de Caitlin Emma, portavoz de la CBO, quien declaró que la agencia está investigando la brecha y ha identificado el incidente de seguridad, ha tomado medidas inmediatas para contenerlo, y ha implementado monitoreo adicional y nuevos controles de seguridad para proteger aún más los sistemas de la agencia en el futuro. Aunque esta respuesta sigue el manual estándar de comunicación de crisis posterior a la brecha, reconocimiento, contención, refuerzo, deja muchas preguntas críticas sin respuesta sobre cuándo exactamente ocurrió la brecha, qué datos específicos fueron accedidos, y si la intrusión todavía está en curso.

Qué es la Oficina de Presupuesto del Congreso y por qué importa

Para entender la gravedad de esta brecha, es esencial comprender el rol único que juega la CBO en el gobierno estadounidense. La CBO es una agencia no partidista que proporciona análisis económico y estimaciones de costos a los legisladores durante el proceso presupuestario federal, incluyendo después de que los proyectos de ley legislativos son aprobados a nivel de comité en la Cámara y el Senado. Establecida en 1974 como parte de la Ley de Control del Presupuesto e Incautación del Congreso, la CBO fue creada para proporcionar al Congreso experiencia económica independiente, equilibrando el poder analítico de la Oficina de Gestión y Presupuesto de la rama ejecutiva.

El trabajo de la CBO es técnicamente complejo y políticamente crucial. Cuando se propone una legislación importante, la CBO produce estimaciones de costos que proyectan cuánto costará la legislación durante varios años, cómo afectará el déficit federal, y qué impactos económicos más amplios podría tener. Estas estimaciones frecuentemente se convierten en puntos focales de debates políticos. Un proyecto de ley de atención médica estimado que cuesta cientos de miles de millones de dólares enfrentará oposición diferente a uno proyectado que sea neutral en costos. Una propuesta de recorte de impuestos calificada como aumentando el déficit en billones enfrenta un escrutinio político diferente al de una proyectada que se pague a sí misma a través del crecimiento económico.

Crucialmente, la CBO es ampliamente respetada por su análisis no partidista. Tanto los demócratas como los republicanos pueden objetar las conclusiones de la CBO sobre legislación particular, pero generalmente aceptan que el análisis de la CBO representa un esfuerzo de buena fe por evaluar objetivamente los impactos económicos en lugar de servir a una agenda partidista. Esta reputación de independencia hace que el trabajo de la CBO sea influyente de maneras que el análisis de grupos de reflexión políticos o abogados partidistas no lo es.

El rol y la importancia de la CBO en el gobierno estadounidense

Estimaciones de costos legislativos: La función principal de la CBO es producir estimaciones de costos oficiales para casi toda la legislación importante que se mueve a través del Congreso. Estas estimaciones proyectan los impactos presupuestarios durante un período típicamente de 10 años, proporcionando a los legisladores información sobre cuánto costará la legislación propuesta y cómo afectará el déficit federal.

Análisis de políticas económicas: Más allá de la simple elaboración de costos, la CBO analiza cómo las políticas propuestas afectarían el empleo, el crecimiento del PIB, los ingresos, la inflación y otros indicadores económicos. Este análisis informa los debates sobre si las políticas propuestas lograrán sus objetivos económicos declarados.

Perspectivas presupuestarias de largo plazo: La CBO publica regularmente proyecciones de largo plazo del presupuesto federal, analizando cómo las tendencias demográficas (como el envejecimiento de la población), los costos de atención médica y las políticas actuales moldearán las finanzas federales en las próximas décadas. Estos informes frecuentemente catalizan debates sobre la sostenibilidad fiscal.

Independencia no partidista: A diferencia de muchas agencias gubernamentales que están bajo el control de la rama ejecutiva, la CBO reporta al Congreso y está estructurada para ser no partidista. Su director es nombrado conjuntamente por el Presidente de la Cámara y el Presidente Pro Tempore del Senado, típicamente después de consultas bipartidistas. Esta estructura fomenta la independencia del control partidista.

Árbitro de debates políticos: Las estimaciones de la CBO frecuentemente se convierten en puntos de referencia autoritativos en debates políticos. Cuando surge controversia sobre si una propuesta es fiscalmente responsable, la estimación de la CBO se trata como el análisis definitivo. Esto le da a la CBO una influencia sustancial en la formación de resultados legislativos.

Por qué la CBO es un objetivo de espionaje: Dado el rol de la CBO, el acceso a sus comunicaciones internas y borradores de análisis proporcionaría inteligencia valiosa. Los gobiernos extranjeros que quieren entender hacia dónde se dirige la política estadounidense se beneficiarían enormemente de saber qué legislación se está considerando, cómo los legisladores están reaccionando a las estimaciones de costos, y qué análisis económico está dando forma a las decisiones de políticas.

Lo que fue comprometido: correos electrónicos, chats y comunicaciones del Congreso

El jueves, The Washington Post, que reveló primero la brecha, informó que hackers extranjeros no especificados estaban detrás de la intrusión. Según el Post, los funcionarios de la CBO están preocupados de que los hackers accedieron a correos electrónicos internos y registros de chat, así como comunicaciones entre las oficinas de los legisladores y los investigadores de la CBO. Este alcance de la brecha es preocupante precisamente porque captura tanto las deliberaciones internas como las comunicaciones externas que constituyen el núcleo del trabajo de la CBO.

Los correos electrónicos internos entre el personal de la CBO contendrían discusiones sobre metodologías de modelado económico, debates sobre supuestos en las estimaciones de costos, críticas internas de borradores de análisis, y coordinación sobre cómo presentar hallazgos a los legisladores. El acceso a estos intercambios internos podría proporcionar información sobre cómo la CBO llega a sus conclusiones, potencialmente permitiendo que actores sofisticados anticipen o desafíen evaluaciones de la CBO de maneras que podrían influir en los resultados legislativos.

Los registros de chat, dependiendo de qué plataformas use la CBO, podrían ser aún más casuales y sin filtro que los correos electrónicos formales. Las discusiones de chat frecuentemente incluyen comentarios extraoficiales, evaluaciones preliminares, y debates internos que los empleados no pondrían por escrito en correos electrónicos formales. Este contenido podría ser particularmente valioso para actores extranjeros que buscan entender cómo funciona realmente la CBO más allá de sus comunicaciones públicas pulidas.

Las comunicaciones entre las oficinas de los legisladores y los investigadores de la CBO son quizás las más sensibles políticamente. Cuando los legisladores solicitan análisis de la CBO sobre legislación propuesta, frecuentemente van y vienen sobre supuestos, alcance de análisis, y cronogramas. Estas comunicaciones revelan qué legislación está siendo considerada (potencialmente antes de la divulgación pública), qué preocupaciones tienen los legisladores sobre los impactos de la política, y cómo están reaccionando a los hallazgos preliminares de la CBO.

La amenaza de phishing: advertencia del Sargento de Armas del Senado

Reuters informó que la oficina del Sargento de Armas del Senado, la agencia de aplicación de la ley del Senado, notificó a las oficinas del Congreso sobre una brecha, advirtiéndoles que los correos electrónicos entre la CBO y las oficinas podrían haber sido comprometidos y usados para elaborar y enviar ataques de phishing. Esta advertencia señala una amenaza de segundo orden potencialmente más amplia que surge de la brecha inicial.

El phishing, el uso de correos electrónicos o mensajes fraudulentos para engañar a los destinatarios para que revelen información sensible o hagan clic en enlaces maliciosos, es más efectivo cuando los atacantes pueden hacer que sus mensajes parezcan legítimos. El acceso a comunicaciones reales de la CBO proporciona a los atacantes material de plantilla perfecto. Pueden ver exactamente cómo la CBO formatea sus correos electrónicos, qué lenguaje usa, cómo firma las comunicaciones, e incluso qué temas específicos ha estado discutiendo con oficinas legislativas particulares.

Armados con esta información, los atacantes podrían elaborar correos electrónicos de phishing extremadamente convincentes que parecen provenir de la CBO. Un correo electrónico que dice "Aquí está la estimación de costos actualizada para el proyecto de ley HR-1234 que solicitó" con un formato consistente con las comunicaciones anteriores de la CBO podría parecer completamente legítimo para un miembro del personal del Congreso, especialmente si realmente habían solicitado tal análisis. El correo electrónico podría contener un enlace malicioso o un archivo adjunto que, cuando se abre, compromete la computadora del destinatario, proporcionando a los atacantes acceso adicional a las redes del Congreso.

La advertencia del Sargento de Armas del Senado sugiere que esta amenaza se toma en serio. Las oficinas del Congreso probablemente han sido instruidas para verificar independientemente cualquier comunicación que supuestamente provenga de la CBO, potencialmente mediante contacto telefónico o mediante canales de comunicación alternativos, antes de hacer clic en enlaces o abrir archivos adjuntos. Esta precaución es prudente pero también disruptiva, ralentizando los flujos de trabajo legislativos normales en un momento en que el Congreso puede estar trabajando en legislación urgente.

Cómo funcionan los ataques de phishing sofisticados post-brecha

Etapa uno: Reconocimiento de comunicaciones reales: Los atacantes que han comprometido las comunicaciones de la CBO pueden leerlas extensivamente para entender los patrones de comunicación, las relaciones entre empleados de la CBO y personal del Congreso, y los temas que se están discutiendo activamente.

Etapa dos: Elaboración de correos electrónicos convincentes: Usando este conocimiento, los atacantes crean correos electrónicos de phishing que imitan el formato, el lenguaje y el contexto de las comunicaciones legítimas de la CBO. Estos correos electrónicos pueden referenciar conversaciones reales, usar nombres de empleados reales de la CBO, y discutir legislación real bajo consideración.

Etapa tres: Entrega dirigida: Los correos electrónicos de phishing se envían a personal específico del Congreso que los atacantes saben que han estado comunicándose con la CBO basándose en los correos electrónicos comprometidos. Esta orientación hace que los mensajes sean mucho más creíbles que los correos electrónicos de phishing genéricos.

Etapa cuatro: Payload malicioso: Los correos electrónicos contienen enlaces a sitios web maliciosos que parecen portales legítimos de la CBO o archivos adjuntos que parecen documentos de la CBO pero contienen malware. Cuando los destinatarios hacen clic o abren estos elementos, sus computadoras se comprometen.

Etapa cinco: Movimiento lateral: Una vez que una computadora en una oficina del Congreso está comprometida, los atacantes pueden usarla como punto de apoyo para moverse lateralmente a través de la red, comprometiendo potencialmente sistemas adicionales, robando más datos, o estableciendo acceso persistente para futuras operaciones de espionaje.

Por qué esto es tan efectivo: La combinación de información legítima robada, orientación precisa, y contexto convincente hace que estos ataques de phishing sean extraordinariamente difíciles de detectar. Incluso el personal de seguridad consciente puede ser engañado cuando un correo electrónico de phishing está tan bien elaborado que parece indistinguible de las comunicaciones legítimas.

El firewall Cisco sin parchar: vulnerabilidad técnica evitable

No está claro cómo los hackers obtuvieron acceso a la red de la CBO. Pero poco después de que la noticia de la brecha se hiciera pública, el investigador de seguridad Kevin Beaumont escribió en Bluesky que sospechaba que los hackers pueden haber explotado el firewall Cisco obsoleto de la CBO para irrumpir en la red de la agencia. Esta sospecha, basada en el análisis técnico de Beaumont de la infraestructura de red de la CBO, señala lo que podría ser una vulnerabilidad técnica completamente evitable que permitió la brecha.

El mes pasado, Beaumont notó que la CBO tenía un firewall Cisco ASA en su red que fue parcheado por última vez en 2024. En el momento de su publicación, el firewall de la CBO era supuestamente vulnerable a una serie de errores de seguridad recién descubiertos, que estaban siendo explotados por hackers respaldados por el gobierno chino. Los firewalls son dispositivos de seguridad de red que controlan el tráfico entrante y saliente basándose en reglas de seguridad predeterminadas. Son defensas de primera línea críticas contra acceso no autorizado. Cuando un firewall tiene vulnerabilidades conocidas que no han sido parcheadas, esencialmente proporciona una puerta abierta para que los atacantes sofisticados la exploten.

Los firewalls Cisco ASA (Adaptive Security Appliance) han sido un producto básico de la seguridad de red empresarial durante años. Pero como todo el software, contienen errores que ocasionalmente son descubiertos. Cuando se descubren vulnerabilidades de seguridad, Cisco libera parches (actualizaciones de software) que solucionan los problemas. Las organizaciones son responsables de aplicar estos parches a sus dispositivos. La falla en aplicar parches deja los sistemas vulnerables a la explotación.

En este caso, Beaumont identificó que el firewall de la CBO no se había actualizado para abordar vulnerabilidades recién descubiertas que se sabía que estaban siendo explotadas activamente por hackers respaldados por el gobierno chino. Esta combinación, vulnerabilidades conocidas, explotación activa por actores de amenaza patrocinados por el estado, sin parches aplicados, representa un fracaso fundamental de seguridad cibernética.

Vulnerabilidades de Cisco ASA y explotación por hackers respaldados por el estado

Las vulnerabilidades específicas en los firewalls Cisco ASA que se cree que fueron explotadas no han sido divulgadas públicamente en detalle, probablemente porque revelar los detalles técnicos completos podría permitir que atacantes adicionales exploten otras organizaciones que no han parcheado. Pero el contexto general es claro: Cisco identificó errores de seguridad serios en el software ASA, liberó parches para solucionarlos, y advirtió a los clientes sobre la explotación activa por actores de amenaza patrocinados por el estado.

Los hackers respaldados por el gobierno chino mencionados en el reporte de Beaumont probablemente se refieren a grupos de amenaza persistente avanzada (APT) asociados con agencias de inteligencia chinas. Estos grupos son altamente sofisticados, bien financiados, y focalizados en objetivos estratégicos de largo plazo en lugar de ganancias financieras a corto plazo. Su objetivo típico es el espionaje: robar información que beneficia los intereses de seguridad nacional, económicos o políticos de China.

El hecho de que estos grupos estuvieran explotando activamente las vulnerabilidades de Cisco ASA hace que la falla de la CBO en parchear sea aún más alarmante. Esto no era una amenaza teórica o un riesgo abstracto, era una vulnerabilidad conocida siendo explotada activamente por adversarios capaces específicamente interesados en apuntar a instituciones gubernamentales estadounidenses. Bajo esas circunstancias, la aplicación rápida de parches debería haber sido una prioridad de emergencia.

Que el firewall ahora esté desconectado, según el reporte de Beaumont, sugiere que la CBO finalmente reconoció la vulnerabilidad y tomó la medida drástica de desconectar el dispositivo comprometido completamente en lugar de intentar asegurarlo en su lugar. Desconectar un firewall es disruptivo, interrumpe el flujo de tráfico de red y potencialmente degrada la seguridad al eliminar una capa de defensa, pero puede ser necesario cuando un dispositivo está activamente comprometido o cuando asegurar inmediatamente no es factible.

Análisis técnico de la falla de seguridad de la CBO

Cronología de la vulnerabilidad: Las vulnerabilidades de Cisco ASA fueron descubiertas y divulgadas por investigadores de seguridad. Cisco liberó parches que abordan los errores. Los investigadores de seguridad observaron la explotación activa por grupos de APT chinos. Beaumont identificó públicamente que el firewall de la CBO no había sido parcheado y permanecía vulnerable. El cierre gubernamental comenzó el 1 de octubre, potencialmente previniendo la aplicación de parches. La brecha de la CBO fue descubierta y divulgada en noviembre.

Vector de ataque probable: Los atacantes escanearon internet para dispositivos Cisco ASA vulnerables. Identificaron el firewall de la CBO como objetivo. Explotaron las vulnerabilidades conocidas para obtener acceso inicial a la red de la CBO. Una vez dentro, se movieron lateralmente a través de la red para acceder a servidores de correo electrónico, sistemas de chat y otros repositorios de comunicación sensibles.

Por qué la aplicación de parches es crucial: La aplicación de parches es una de las medidas de seguridad cibernética más básicas pero más efectivas. Cuando los proveedores descubren vulnerabilidades y liberan parches, la ventana entre la liberación del parche y su aplicación es un período de alto riesgo. Los atacantes monitorean los anuncios de parches para entender qué vulnerabilidades existen, luego escanean para sistemas sin parchar para explotar.

Falla de gestión de parches: Las organizaciones deberían tener procesos de gestión de parches que prioricen las actualizaciones de seguridad críticas, especialmente para dispositivos perimetrales como firewalls que son directamente accesibles desde internet. El proceso de la CBO aparentemente falló en múltiples niveles: no aplicó el parche con prontitud cuando fue liberado, no monitoreó las advertencias de explotación activa, y no priorizó la aplicación de parches antes del cierre gubernamental.

Desafíos de la aplicación de parches gubernamental: Las agencias gubernamentales frecuentemente enfrentan desafíos únicos de aplicación de parches: procesos de aprobación burocráticos, preocupaciones sobre interrumpir sistemas críticos, personal de TI sobrecargado, y presupuestos limitados para mantenimiento de seguridad. Pero estos desafíos no excusan la falla en abordar vulnerabilidades conocidas que están siendo explotadas activamente.

Atribución: ¿quién estuvo detrás del ataque?

The Washington Post informó que hackers extranjeros no especificados estaban detrás de la intrusión. Aunque las agencias gubernamentales y los medios de comunicación frecuentemente son cautelosos sobre la atribución pública inmediata de ciberataques, el contexto proporciona pistas significativas. La explotación de vulnerabilidades de Cisco ASA que se sabía que estaban siendo usadas por grupos de APT chinos, combinada con el objetivo estratégico de la CBO, sugiere fuertemente patrocinio estatal chino.

China tiene intereses significativos en entender el proceso de políticas económicas de EE.UU. El análisis de la CBO informa decisiones sobre comercio, tecnología, infraestructura, y otras áreas que impactan las relaciones económicas entre EE.UU. y China. El acceso a comunicaciones internas de la CBO y intercambios con legisladores proporcionaría información valiosa sobre las direcciones futuras de la política estadounidense.

Sin embargo, la atribución en ciberseguridad es notoriamente difícil. Los atacantes sofisticados rutinariamente usan técnicas de atribución falsa, operando a través de servidores comprometidos en terceros países, usando herramientas asociadas con diferentes grupos de atacantes, o dejando evidencia intencional que sugiere actores incorrectos. Aunque la evidencia circunstancial apunta hacia actores chinos, la atribución definitiva requeriría análisis forense detallado de los sistemas comprometidos, inteligencia sobre las operaciones de los grupos de atacantes, y posiblemente información clasificada de agencias de inteligencia.

Las agencias estadounidenses de inteligencia y aplicación de la ley, particularmente el FBI y la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA), probablemente están involucradas en la investigación de la brecha. Pueden tener acceso a inteligencia que proporciona mayor certeza sobre la identidad del atacante pero pueden no divulgar públicamente esa información por razones de seguridad nacional.

Implicaciones más amplias para la seguridad cibernética gubernamental

La brecha de la CBO es alarmante no solo por sus detalles específicos sino también por lo que revela sobre vulnerabilidades sistémicas en la seguridad cibernética del gobierno estadounidense. Esta no es la primera vez que agencias gubernamentales han sido comprometidas, ni será la última. Cada incidente expone problemas recurrentes: aplicación de parches inadecuada, infraestructura obsoleta, personal de seguridad insuficiente, y procesos que fallan en adaptarse a paisajes de amenazas en rápida evolución.

El momento de la brecha durante un cierre gubernamental subraya cómo las disfunciones políticas en Washington crean vulnerabilidades de seguridad. Cuando el Congreso no puede aprobar presupuestos y las agencias son forzadas a operar con personal reducido, las funciones de seguridad críticas pero no clasificadas como "esenciales" son suspendidas. Los atacantes que monitoreaban las vulnerabilidades de la CBO pueden haber cronometrado su operación específicamente para aprovechar este período de capacidad de seguridad reducida.

Más ampliamente, la brecha destaca la tensión entre la apertura que es esencial para el gobierno democrático y la seguridad requerida para proteger información sensible. La CBO necesita comunicarse extensamente con legisladores, personal del Congreso, y partes interesadas externas. Esta comunicación abierta es fundamental para su misión pero también crea superficie de ataque. Equilibrar transparencia con seguridad es un desafío perpetuo que ninguna agencia gubernamental ha resuelto completamente.

Respuesta y remediación: ¿qué sucede ahora?

La declaración de la portavoz de la CBO indica que la agencia ha tomado medidas inmediatas para contener la brecha y ha implementado monitoreo adicional y nuevos controles de seguridad. Pero la contención y la remediación después de una brecha significativa son procesos complejos y prolongados, no acciones únicas.

La contención inmediata probablemente involucró aislar los sistemas comprometidos, cambiar credenciales, revisar los registros para evidencia de acceso no autorizado, y potencialmente desconectar sistemas como el firewall comprometido. El monitoreo adicional significa implementar herramientas de detección mejoradas para identificar cualquier actividad residual del atacante o intentos de volver a comprometer la red.

Los nuevos controles de seguridad podrían incluir la aplicación de parches de sistemas previamente desactualizados, el fortalecimiento de las configuraciones de red, la implementación de autenticación multifactor más robusta, y potencialmente la segmentación de la red para limitar el movimiento lateral si futuros atacantes obtienen acceso inicial. Pero implementar estos controles a fondo toma tiempo y recursos, especialmente cuando deben equilibrarse contra mantener las operaciones en curso.

Una pregunta crítica sin respuesta es cuánto tiempo los atacantes tuvieron acceso antes de la detección. Si la brecha ha estado en curso durante meses, los atacantes pueden haber exfiltrado grandes cantidades de datos y establecido múltiples puntos de acceso persistentes que serán difíciles de erradicar completamente. La remediación completa puede requerir reconstruir sistemas desde cero en lugar de simplemente parchear los sistemas comprometidos.

Proceso de respuesta a incidentes para brechas gubernamentales significativas

Fase de detección e investigación inicial: Identificar el alcance de la brecha, qué sistemas fueron comprometidos, qué datos fueron accedidos, cómo los atacantes obtuvieron acceso. Esto involucra análisis forense detallado de registros de sistema, tráfico de red, y artefactos de malware.

Fase de contención: Aislar los sistemas comprometidos, cambiar credenciales, bloquear el acceso del atacante, prevenir la propagación adicional. El objetivo es detener el daño en curso mientras se preserva la evidencia para la investigación.

Fase de erradicación: Eliminar la presencia del atacante de la red completamente. Esto puede requerir limpiar el malware, cerrar puertas traseras, parchear vulnerabilidades explotadas, y potencialmente reconstruir sistemas comprometidos desde backups limpios conocidos.

Fase de recuperación: Restaurar los sistemas y servicios a la operación normal mientras se mantiene vigilancia intensificada para actividad de atacante recurrente. Probar que los sistemas están limpios y seguros antes de volver a conectarlos completamente.

Fase de análisis post-incidente: Revisar exhaustivamente cómo ocurrió la brecha, qué controles de seguridad fallaron, qué podría haberse hecho de manera diferente. Documentar lecciones aprendidas e implementar cambios de proceso para prevenir brechas similares futuras.

Divulgación y comunicación: Notificar a las partes afectadas (en este caso, oficinas del Congreso), reportar a autoridades relevantes (FBI, CISA), y proporcionar actualizaciones públicas apropiadas. Equilibrar transparencia con preocupaciones de seguridad sobre revelar detalles técnicos que podrían ayudar a los atacantes.

Desafíos únicos para agencias gubernamentales: Las investigaciones de brechas gubernamentales frecuentemente involucran múltiples agencias (la agencia afectada, el FBI, CISA, potencialmente inteligencia si el patrocinio estatal está involucrado). La coordinación entre estas agencias añade complejidad. Las preocupaciones de seguridad nacional pueden limitar qué información puede divulgarse públicamente.

Lecciones y recomendaciones

La brecha de la CBO ofrece varias lecciones claras para la seguridad cibernética gubernamental y organizacional. Primero, la aplicación de parches debe ser tratada como una función de seguridad crítica y de tiempo sensible, no como mantenimiento de rutina que puede ser diferido. Cuando se descubren vulnerabilidades que están siendo explotadas activamente por adversarios capaces, aplicar parches debería ser una prioridad de emergencia que toma precedencia sobre casi todas las demás actividades de TI.

Segundo, los cierres gubernamentales y otras interrupciones de personal no deberían resultar en posturas de seguridad degradadas. Si las funciones de seguridad críticas como la aplicación de parches no pueden realizarse durante los cierres porque el personal de TI no es considerado esencial, entonces las designaciones de personal esencial necesitan ser reevaluadas. Los adversarios no pausan sus operaciones durante disfunciones políticas domésticas, cronometran las operaciones para aprovecharse de ellas.

Tercero, las agencias que manejan información sensible necesitan asumir que son objetivos de adversarios sofisticados y patrocinados por el estado y diseñar defensas en consecuencia. La seguridad de perímetro (como firewalls) es importante pero insuficiente. Las arquitecturas de seguridad de múltiples capas que asumen que el perímetro será ocasionalmente violado, enfatizando la segmentación de red, el monitoreo de movimiento lateral, el cifrado de datos en reposo y en tránsito, y el acceso de privilegio mínimo, son necesarias.

Cuarto, la comunidad de inteligencia cibernética que comparte amenazas debe ser mejorada. Cuando investigadores de seguridad como Beaumont pueden identificar públicamente que una agencia gubernamental está ejecutando un firewall vulnerable, esa información también debería estar llegando rápidamente a la agencia a través de canales oficiales con urgencia apropiada. CISA y otros organismos de coordinación de seguridad deberían estar monitoreando activamente la postura de seguridad de las agencias y proporcionando notificaciones proactivas de vulnerabilidades críticas.

Reflexión conclusiva

La confirmación de la Oficina de Presupuesto del Congreso de que fue hackeada representa más que simplemente otra brecha de datos gubernamental. Es una ventana a las vulnerabilidades sistémicas que permean la infraestructura cibernética del gobierno estadounidense y las consecuencias de la vigilancia inadecuada de seguridad en un momento de amenazas cibernéticas intensificadas patrocinadas por el estado.

La CBO, a pesar de su rol crítico en el proceso legislativo, aparentemente operaba infraestructura de seguridad obsoleta con vulnerabilidades conocidas sin parchar, precisamente el tipo de falla básica de seguridad que las guías de ciberseguridad advierten contra. El momento de la brecha durante un cierre gubernamental subraya cómo la disfunción política de Washington crea oportunidades para adversarios extranjeros, las disrupciones domésticas que debilitan las defensas de seguridad son explotadas por atacantes sofisticados que cronometran sus operaciones para máximo efecto.

El acceso comprometido a correos electrónicos internos de la CBO, registros de chat, y comunicaciones con legisladores representa una brecha de inteligencia potencialmente significativa. Los adversarios extranjeros ahora pueden tener información sobre la formulación de políticas económicas estadounidenses, las deliberaciones legislativas, y las estimaciones preliminares de costos que podrían informar sus propias estrategias económicas y políticas. La amenaza de segundo orden de ataques de phishing elaborados con esta información robada podría comprometer aún más las redes del Congreso.

Las investigaciones de seguridad de Kevin Beaumont, que identificaron públicamente la vulnerabilidad del firewall de la CBO antes de que la brecha fuera revelada, demuestran tanto el valor de la investigación de seguridad independiente como la falla de los procesos gubernamentales internos. Cuando observadores externos pueden ver vulnerabilidades críticas que las agencias mismas aparentemente pasan por alto o no logran priorizar, señala una brecha entre las mejores prácticas de seguridad y la práctica gubernamental real.

La respuesta de la CBO, contención inmediata, monitoreo mejorado, nuevos controles de seguridad, sigue el manual estándar de respuesta a incidentes. Pero las palabras tranquilizadoras no pueden deshacer la exposición que ya ocurrió. Si los atacantes tuvieron acceso durante semanas o meses antes de la detección, ya han exfiltrado lo que necesitaban. La remediación protege contra futuras brechas pero no recupera datos ya robados o deshace el daño de inteligencia ya infligido.

Más ampliamente, la brecha de la CBO debería servir como una llamada de atención sobre el estado de la seguridad cibernética gubernamental. Si una agencia que proporciona análisis económico crítico al Congreso puede ser comprometida por la explotación de vulnerabilidades conocidas sin parchar, ¿cuántas otras agencias gubernamentales están similarmente vulnerables? ¿Cuántos otros sistemas están ejecutando software obsoleto con fallas de seguridad conocidas, esperando ser explotados por el próximo atacante sofisticado que escanea para objetivos vulnerables?

Abordar estas vulnerabilidades sistémicas requiere más que responder a brechas individuales cuando ocurren. Requiere inversión sostenida en infraestructura de seguridad cibernética, personal adecuado para funciones de seguridad, procesos que priorizan la aplicación de parches y actualizaciones de seguridad, y cultura organizacional que trata la ciberseguridad como misión crítica en lugar de como sobrecarga de TI. Requiere que los líderes políticos reconozcan que los cierres gubernamentales que envían a casa al personal de seguridad cibernética crean ventanas de vulnerabilidad que los adversarios explotan.

Para el Congreso, la brecha de la CBO es particularmente irónica y aleccionadora. Los legisladores confían en el análisis de la CBO para tomar decisiones informadas sobre el gasto federal. Ahora deben confrontar que una agencia en la que confían fue comprometida, potencialmente exponiendo sus propias comunicaciones a adversarios extranjeros. Esta experiencia debería motivar un enfoque más serio en la financiación de la seguridad cibernética gubernamental, no como una partida presupuestaria discrecional que puede ser recortada durante tiempos fiscales ajustados sino como una inversión esencial en seguridad nacional.

La era de tratar la ciberseguridad como una preocupación técnica de nicho que puede ser delegada completamente al personal de TI ha terminado. En un mundo donde el espionaje patrocinado por el estado opera persistentemente contra instituciones gubernamentales, la ciberseguridad es seguridad nacional. La brecha de la CBO, con su combinación de fallas técnicas básicas y consecuencias de inteligencia potencialmente significativas, debería catalizar la acción para asegurar que las defensas cibernéticas del gobierno estadounidense estén a la altura de las amenazas que enfrentan. De lo contrario, las próximas brechas, y ciertamente habrá próximas brechas, pueden ser aún más dañinas que esta.

Referencias

The Washington Post. (2025). Foreign hackers breach Congressional Budget Office systems. Reporte inicial sobre la brecha de la CBO y sus implicaciones, 6 de noviembre de 2025.

Reuters. (2025). Senate Sergeant at Arms warns of compromised CBO communications. Reporte sobre las advertencias de phishing a las oficinas del Congreso, 7 de noviembre de 2025.

Beaumont, K. (2025). Analysis of CBO Cisco ASA Firewall Vulnerabilities. Publicación de Bluesky sobre las vulnerabilidades técnicas de la infraestructura de seguridad de la CBO, octubre-noviembre de 2025.

Oficina de Presupuesto del Congreso. (2025). Declaración oficial sobre el incidente de seguridad. Comunicado oficial de la portavoz Caitlin Emma, 7 de noviembre de 2025.

Cisco Systems. (2024). Security Advisory: Critical Vulnerabilities in Cisco ASA Software. Aviso de seguridad sobre vulnerabilidades en firewalls ASA y parches disponibles.

Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA). (2025). Guidance on Government Cybersecurity During Shutdowns. Directrices sobre el mantenimiento de posturas de seguridad durante interrupciones de personal.

Mandiant Threat Intelligence. (2025). Chinese APT Groups Exploiting Network Infrastructure Vulnerabilities. Reporte sobre grupos de amenaza persistente avanzada chinos que explotan vulnerabilidades de Cisco.

Gobierno de EE.UU. (1974). Ley de Control del Presupuesto e Incautación del Congreso. Legislación que estableció la Oficina de Presupuesto del Congreso.

GAO. (2025). Cybersecurity Challenges Facing Federal Agencies. Reporte del Gobierno Accountability Office sobre el estado de la seguridad cibernética gubernamental.